自動車業界が直面するサイバーセキュリティの課題と対策を取り上げる本シリーズの第1回では、自動車サイバーセキュリティに関する国際基準を取り巻く状況や、各OEMやサプライヤーのセキュリティ対応の現状や課題を整理した。第2回では、自動車サイバーセキュリティに関する国際基準であるUN-R155が担保しようとしている本質と、その実行における課題を取り上げる。

リスクコントロールの重要性

前回も述べたとおり、UN-R155が求めているのは、「合理的に予見し得る車両のセキュリティリスクに対して、OEMによる十分な対策が施されていることの実証」である。実証の起点となるのが、企画・設計フェーズで実施される脅威分析とリスクアセスメント(TARA)と、それに基づくセキュリティゴールおよびセキュリティ要求の定義である。

いずれの活動も、主題はリスクコントロールであり、開発プロセスを通じてリスクの識別・評価と対策を繰り返し行うことで製品に内在するセキュリティリスクを許容可能なレベルに抑えようとするものである。リスクコントロールは、開発完了以降のライフサイクル全体にわたっても継続的に取り組まれる必要がある。また、OEMが車両全体のリスクコントロールを担当する一方で、部品を供給するサプライヤーも自社の開発範囲について、適切に脅威分析・脆弱性分析を実施し、OEMとその結果を連携することで車両のセキュリティ品質に寄与することが求められる。

UN-R155準拠に当たり、これまでOEM・サプライヤー各社は自社の製品や組織にあった分析手順や手法を検討および導入してきた。一方で、現在、企業はこうした脅威分析を定常的な製品ライフサイクル業務の一環として運用するに際して多くの課題に直面している。

本稿では「開発者のセキュリティ知識の不足」「継続的なリスクの見直し」「分析作業の効率」「OEM・サプライヤー間の連携」という4つのテーマにおけるツールやデータベースを活用した仕組み化・自動化などを含む対応のトレンドについて、脅威分析の具体的な進め方にも触れながら解説する。

開発者のセキュリティ知識の不足

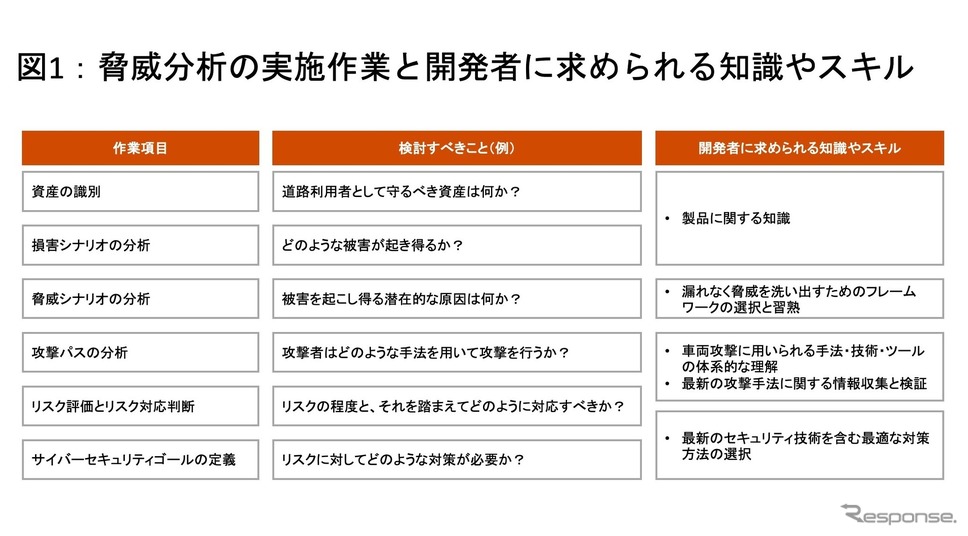

脅威分析では、何を守るべきか(資産の識別)、想定される被害は何か(損害シナリオの分析)、損害の原因となるセキュリティ脅威は何か(脅威シナリオの分析)、攻撃者はどのような手段を用いて攻撃を行い(攻撃パスの分析)、リスクはどの程度か(リスク評価)、リスクを低減するための対策は何か(リスク対応判断)といったステップを踏んでサイバーセキュリティゴールを定義する必要がある。

こうした分析を進めるために、開発者は各ステップにおいて図1のとおり、サイバー攻撃やセキュリティ対策に関する知識やスキルを獲得し、かつ、最新の攻撃事例に関する情報収集や検証を通じて、知識を常に最新化することが求められる。

しかし、脅威分析を担当する開発者の多くはセキュリティの専門家ではないこともあり、セキュリティ知識の継続的な獲得と維持は容易ではないという現状を踏まえ、企業が取り得る対策をいくつか紹介したい。